在主机发现阶段,之前的那篇文章《内网渗透主机发现的技巧》中介绍了一些方式,但是由于经验的问题没有写全,经过微博上各种大佬的建议之后,今天做一下补充说明,把上一次未提到的方式总结一下。

使用arp命令

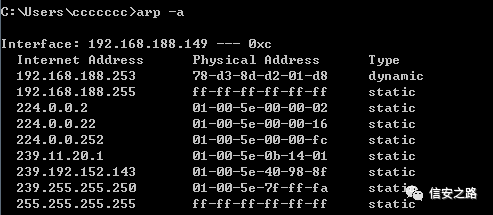

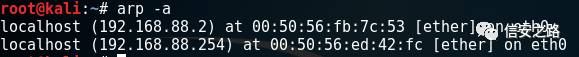

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。在解析过IP之后会保存在本地的arp表中,所以使用以下命令可以查看本地的arp缓存表,从中获取到一些IP信息。

arp -a

Windows:

Linux:

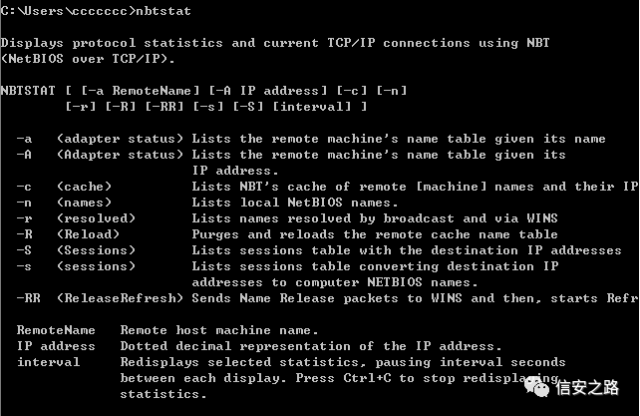

使用nbtstat

NBTSTAT命令可以用来查询涉及到NetBIOS信息的网络机器。首先看一下帮助信息:

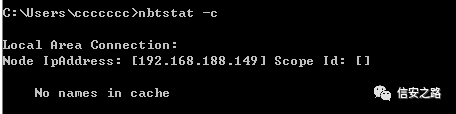

可以使用如下命令查看缓存信息:

nbtstat -c

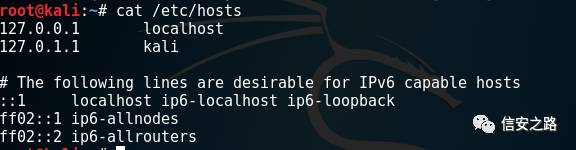

查看本地的hosts文件

Hosts是一个没有扩展名的系统文件,可以用记事本等工具打开,其作用就是将一些常用的网址域名与其对应的IP地址建立一个关联"数据库",当用户在浏览器中输入一个需要登录的网址时,系统会首先自动从Hosts文件中寻找对应的IP地址,一旦找到,系统会立即打开对应网页,如果没有找到,则系统会再将网址提交DNS域名解析服务器进行IP地址的解析。查看文件内容可以用下面的命令:

Windows:

type c:\Windows\system32\drivers\etc\hosts

Linux:

cat /etc/hosts

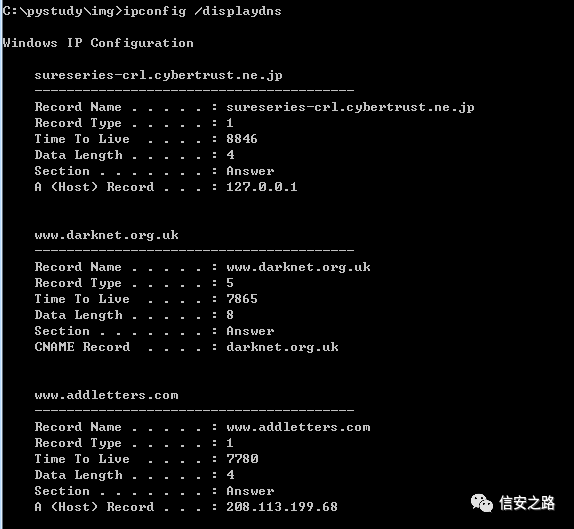

查看本地dns缓存

dns缓存中存在我们解析过的域名信息,当然,也会存在内网中的域名信息,所以查看这些信息也有助于我们发现内网的IP段。

Windows:

ipconfig /displaydns

Linux下需要安装nscd并且配置它才能缓存dns信息,所以这里就不做介绍。

查看本地用户的连接信息

这种方式就是收集用户的使用软件的连接记录,像vpn、filezilla、securecrt、winscp、putty等需要远程连接的软件,这里就提一下,不做过多解释,大家自由发挥吧。

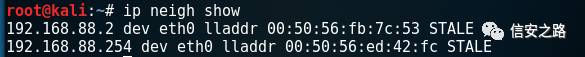

其他linux下的命令

findsmb

ip neigh show

smbtree 以及 smbclient -L 192.168.7.42 #由于我本地没有域环境就不做测试了

扫描工具

在确定内网中存在的IP段之后,我们需要扫描判断哪些主机存活,这样才能进一步的渗透,在之前的文章中我主要提了一个就是使用ping扫描,今天做一下补充,不管大家用不用,了解一下还是可以的。

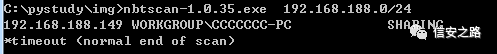

nbtscan

nbtscan是一个扫描WINDOWS网络NetBIOS信息的小工具,下载地址:

可以使用以下命令来发现主机:

nbtscan-1.0.35.exe 192.168.188.0/24

大家可以自行查看帮助,测试如何使用。

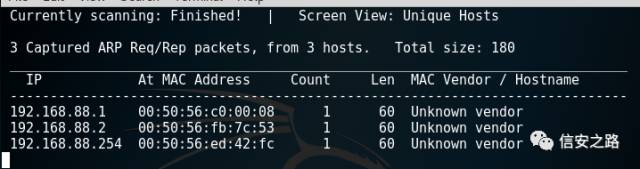

netdiscover

netdiscover是基于ARP的网络扫描工具,kali下自带这个工具,可以使用如下命令扫描:

netdiscover -r 192.168.88.0/24

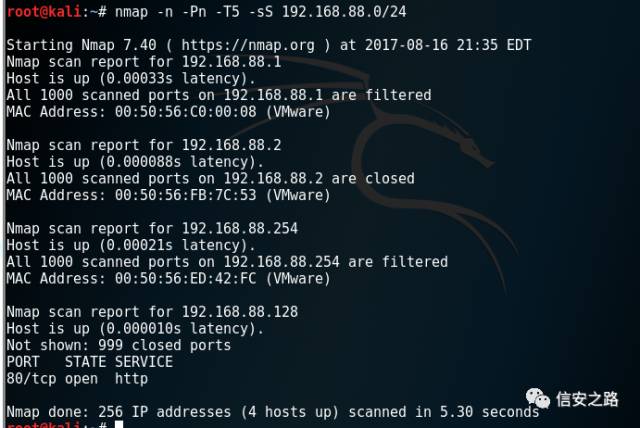

nmap

nmap大家众所周知,非常强大的端口扫描工具,可以使用以下命令扫描存活主机:

nmap -n -Pn -T5 -sS 192.168.88.0/24

总结

本文将上次写的不全的,大佬们的建议简单的列举了一下,如果还有不全的地方,请大家留言,让大家共同学习一下。

楼主残忍的关闭了评论