现在大家的安全意识在逐步提高,也渐渐的对无线网络wifi的安全开始重视起来, 买路由器看安全不,然后WiFi密码设置的非常复杂。现在家庭的路由器的加密模式都是,WAP2/psk,他是WEP加密的升级版,下图就是WEP的加密过程:

现在WEP存在大量的安全漏洞,下面就列出来4种会对WEP造成极大危害的攻击

- IV碰撞攻击:由于24位IV以明文形式传输且每一帧的IV都不相同,对一个流量很大的WEP加密网络而言,全部2的24平方个IV在一段时间后必定会重复。有限的IV空间将导致IV值碰撞,从而方便入侵者破解加密密钥

- 弱密钥攻击 RC4算法会生成一部分弱的IV密钥,如果入侵者获得这些密钥,就能容易地破解加密密钥

- 在注入攻击:对于流量相对少的网络,入侵者可以使用黑客工具实施数据包在注入攻击,以加快收集弱IV密钥

- 比特翻转攻击(Bit-Flipping):WEP采用ICV以实现数据完整性校验,但是ICV的安全性较差,这个可能会导致WEP加密数据包被解密。

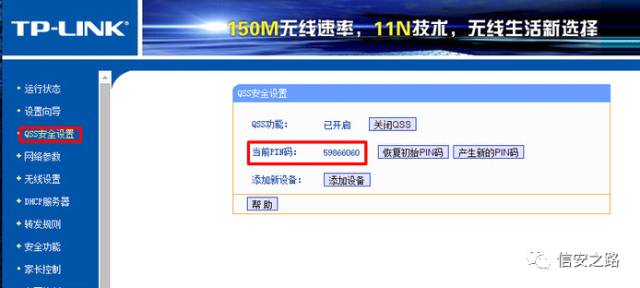

所以现在的家用WiFi都是wap2不会采用WEP,但是wap2加密的wifi还是可以给暴力破解的,使用跑字典的方式进行破解,密码能否破出来是看你的字典够不够强大。字典不强大破解出来的几率很小,下一种方法就是跑pin,pin是什么?就是一个路由器的黄金钥匙。你路由器密码在怎么改入侵者也能进去,pin码就是有8位数字组成的一个密码具有唯一性。

入侵者可以自己猜pin码然后开始跑,跑出来了就先当于路由器管理员了想干什么就干什么。不过道高一尺魔高一丈,现在的路由器都是防pin码攻击的你也可以进入你的路由器关闭你的pin码登入的选项。

基于社会工程学的钓鱼软件fluxion就出来了结合了很多功能和玩法。

工作原理

- 扫描能够接收到的WIFI信号

- 抓取握手包(这一步的目的是为了验证WiFi密码是否正确)

- 使用WEB接口

- 启动一个假的AP实例来模拟原本的接入点

- 然后会生成一个MDK3进程。如果普通用户已经连接到这个WiFi,也会输入WiFi密码

- 随后启动一个模拟的DNS服务器并且抓取所有的DNS请求,并且会把这些请求重新定向到一个含有恶意脚本的HOST地址

- 随后会弹出一个窗口提示用户输入正确的WiFi密码

- 用户输入的密码将和第二步抓到的握手包做比较来核实密码是否正确

- 这个程序是自动化运行的,并且能够很快的抓取到WiFi密码。

这个软件在klai里面完美支持,有人会觉得他像Linset,他比Linset强大的多。

实验环境

- Kali Linux

- 网卡需要kali的支持(作者是3070网卡)

- Fluxion

- 钓鱼wifi名字608

操作步骤

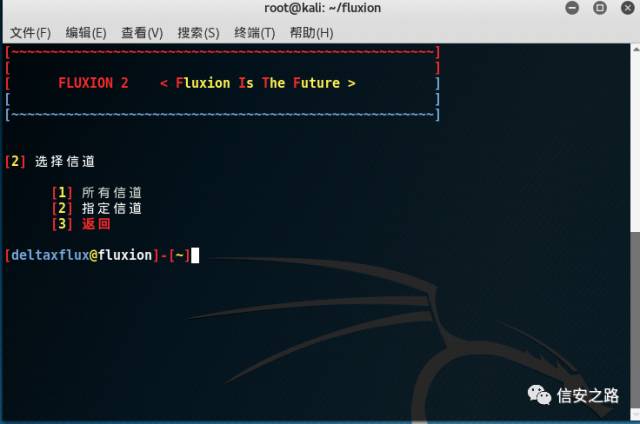

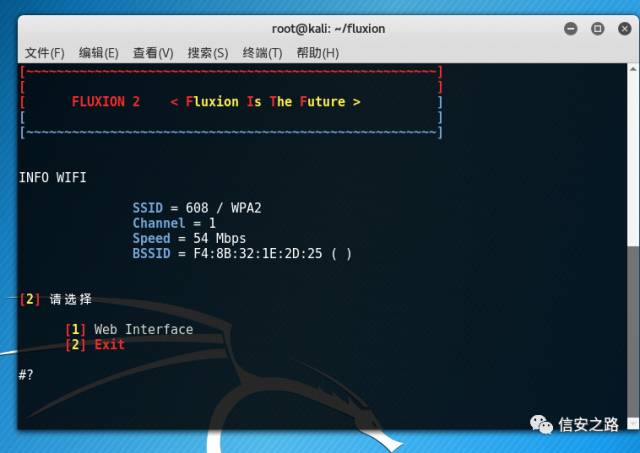

打开软件,如图:

这个软件很友好自带中文,如图:

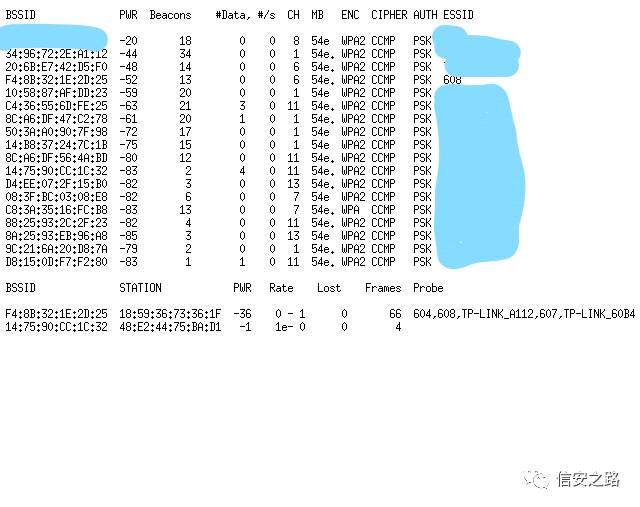

扫描到的全部信号,如图:

找到我们开始攻击608了,如图:

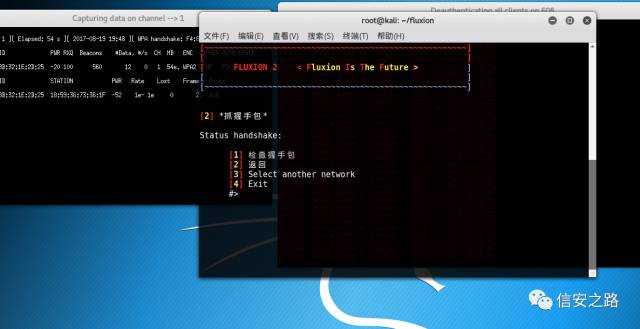

开始抓包,如图:

抓握手包后面是为了验证wifi密码的正确性,如图:

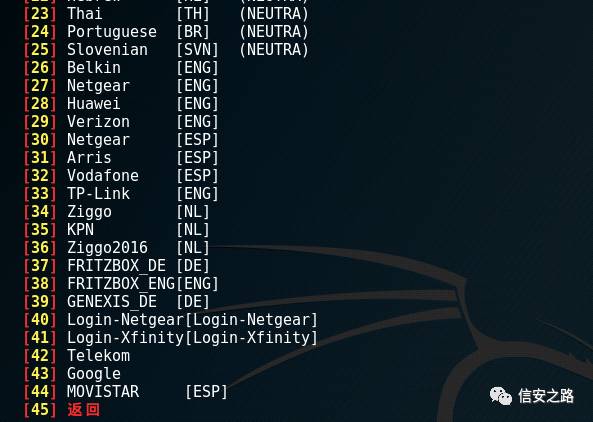

用WED界面开始钓鱼,软件自带很多路由器的页面,如图:

这里我们选择用华为的路由器界面。

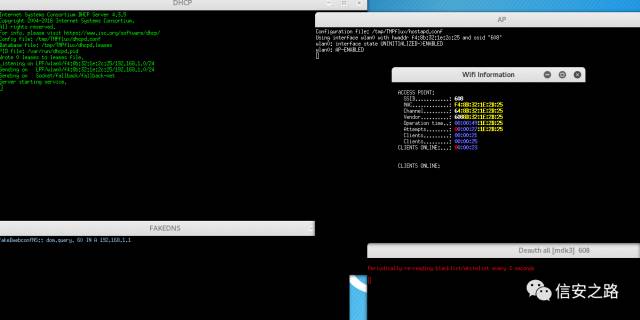

当选择完以后软件就开始攻击生成假的AP被迫受害人连接,因为被害人的wifi一直在受到我们的攻击他是怎么样的连接不上去的。

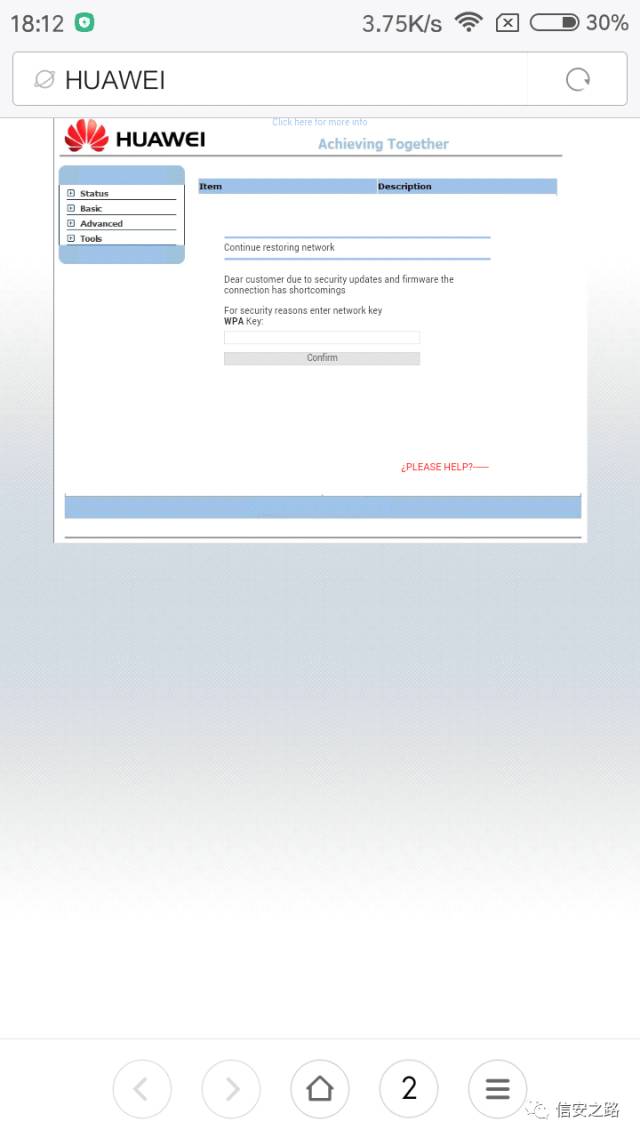

然后手机连接了假的ap进去,会自动转跳登陆wifi认证界面,如图:

当受害者输入完密码后,页面显示成功后的界面,如图:

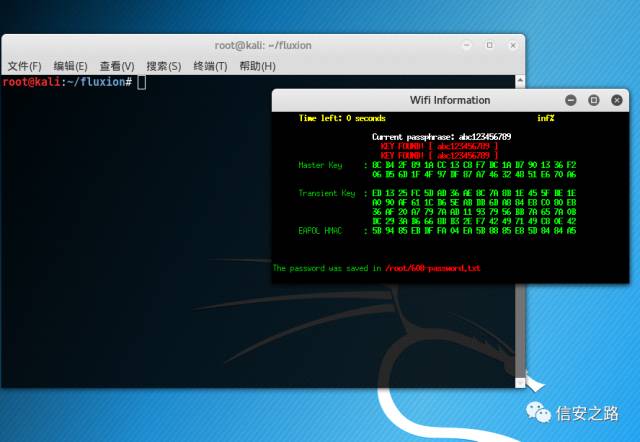

然后我们fluxion就会验证受害者的输入的密码是否正确,如果正确的话停止攻击,软件自动结束,密码就会显示出来,如图:

这样入侵者就拿到wifi密码了,就可以进入的wifi里面干一些其他事情比如中间人什么的,作者提醒大家不要连接不知名的wifi,加强wifi密码强度和定期更改wifi密码和隐藏SSID,遇到一样的wifi名字而且带不带密码的就要小心可能是钓鱼wifi。

楼主残忍的关闭了评论